Blog

A continuación están las publicaciones del blog, organizadas por categorías.

IA en empresas: riesgos reales que nadie está contando.

Leer

IA generativa: qué es, qué no es y por qué alucina.

Leer

Testing para humanos: qué probar, cómo y sin obsesionarte.

Leer

Arquitectura hexagonal: explicación clara y cuándo NO usarla.

Leer

Clean Code explicado sin gurús (qué principios sí importan).

Leer

Qué es un pipeline de CI/CD y por qué es la columna vertebral de cualquier proyecto serio.

Leer

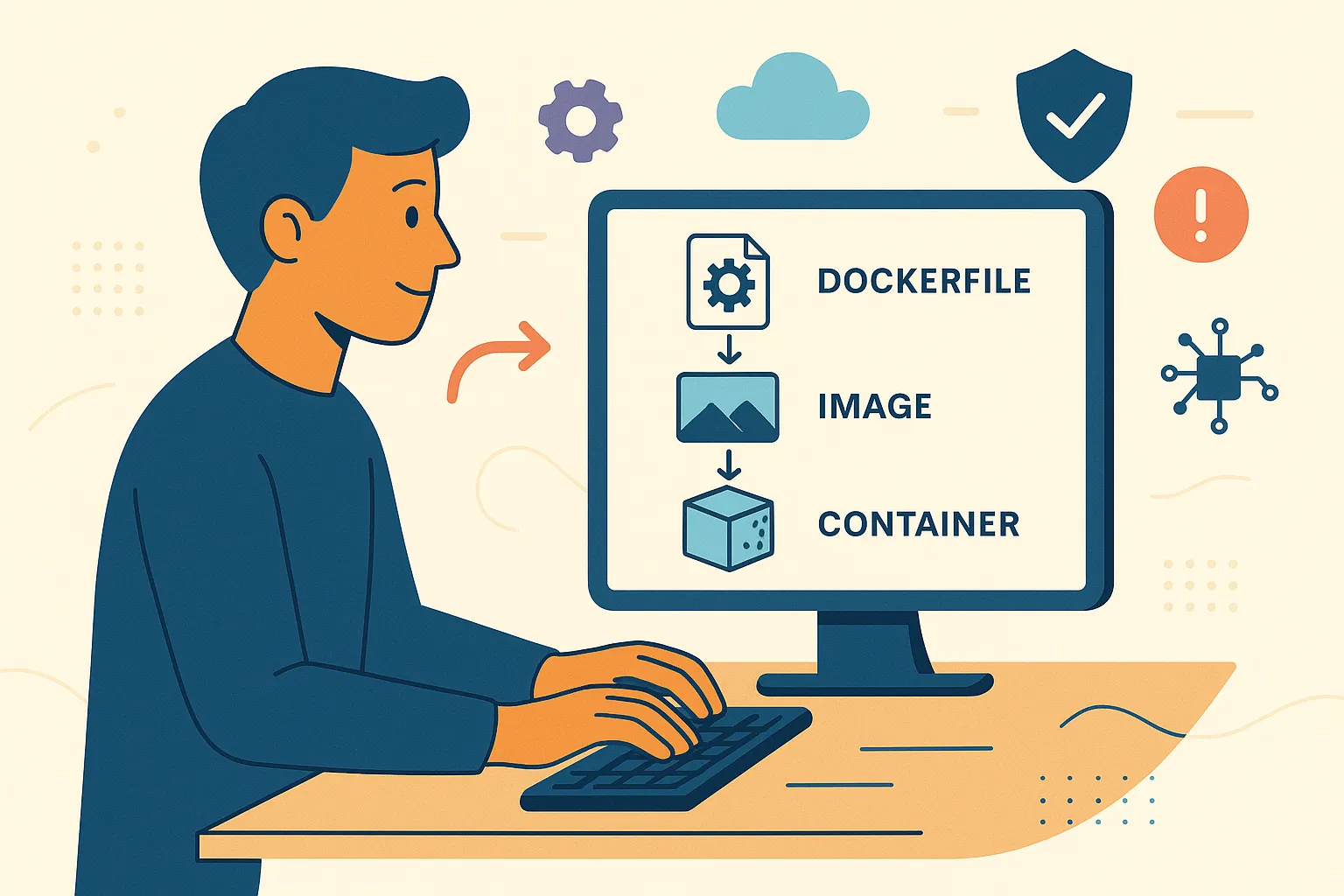

Qué es Docker realmente (y qué NO es).

Leer

Las piezas esenciales de una arquitectura moderna.

Leer

Blockchain mal usado: cuando se mete por marketing, no por necesidad.

Leer

Qué es Bitcoin y cómo funciona.

Leer

Qué es blockchain y para qué sirve realmente.

Leer

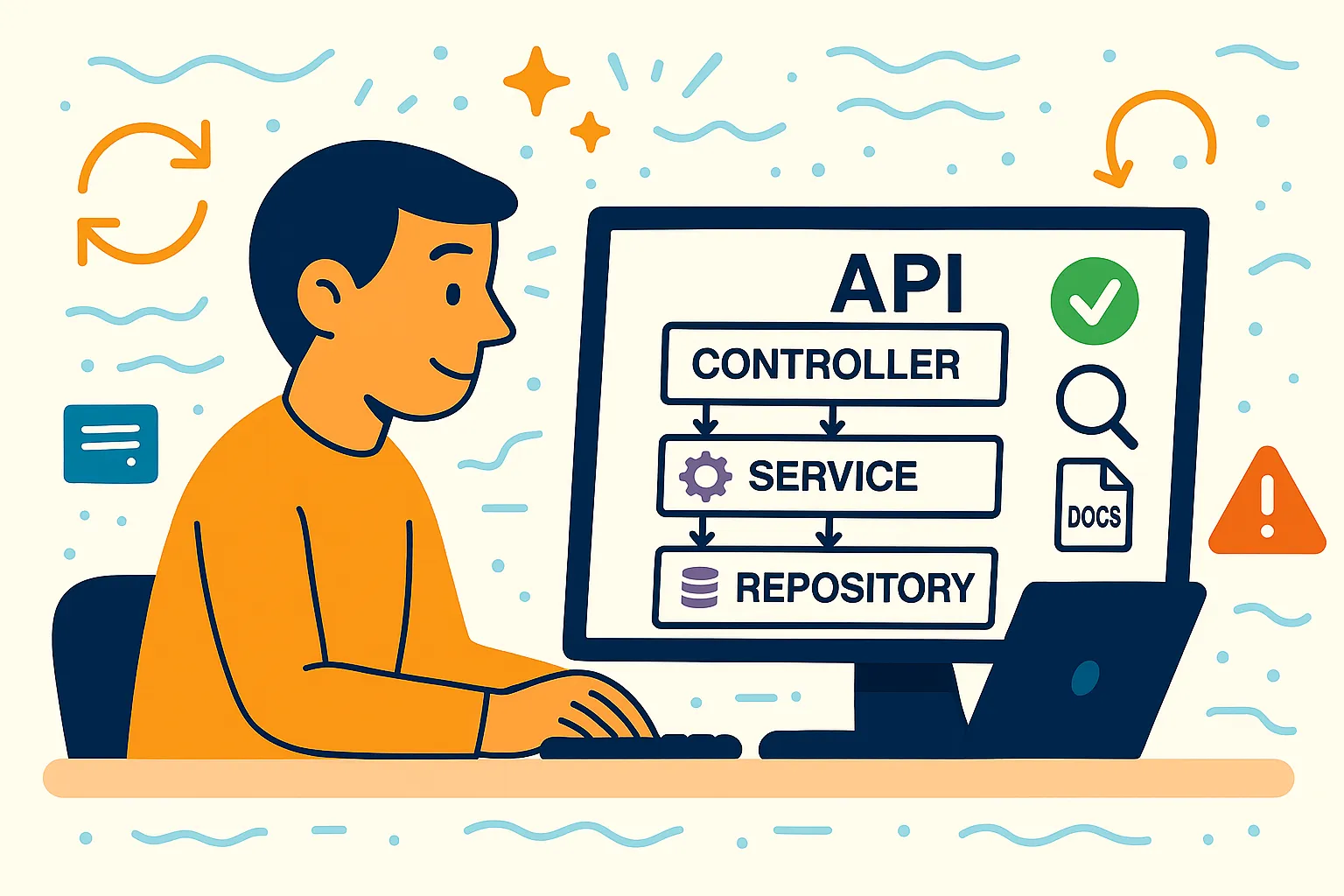

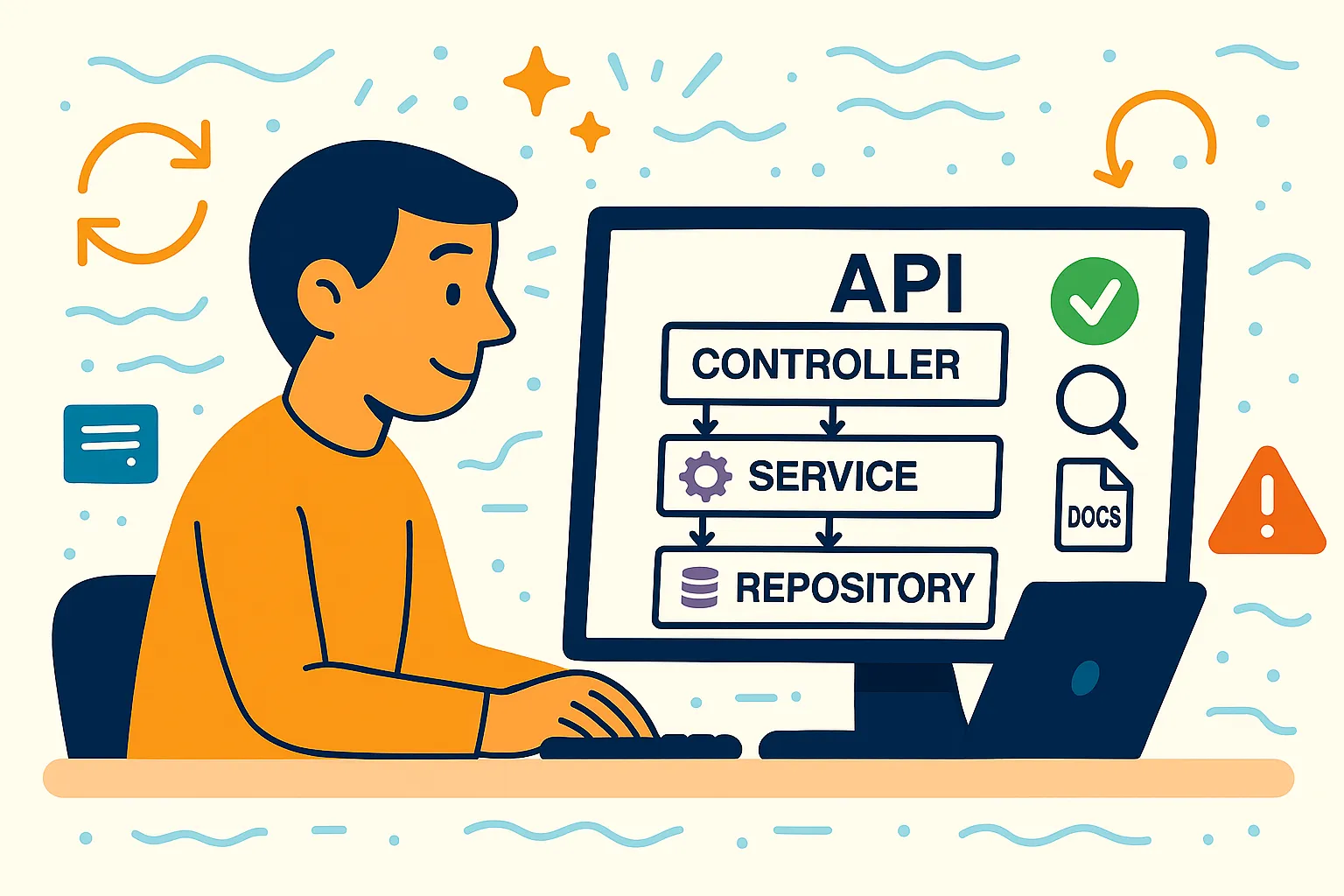

Buenas prácticas básicas para crear APIs en Java (sin convertirte en arquitecto senior).

Leer

REST vs RESTful: diferencias reales que casi nadie explica bien.

Leer

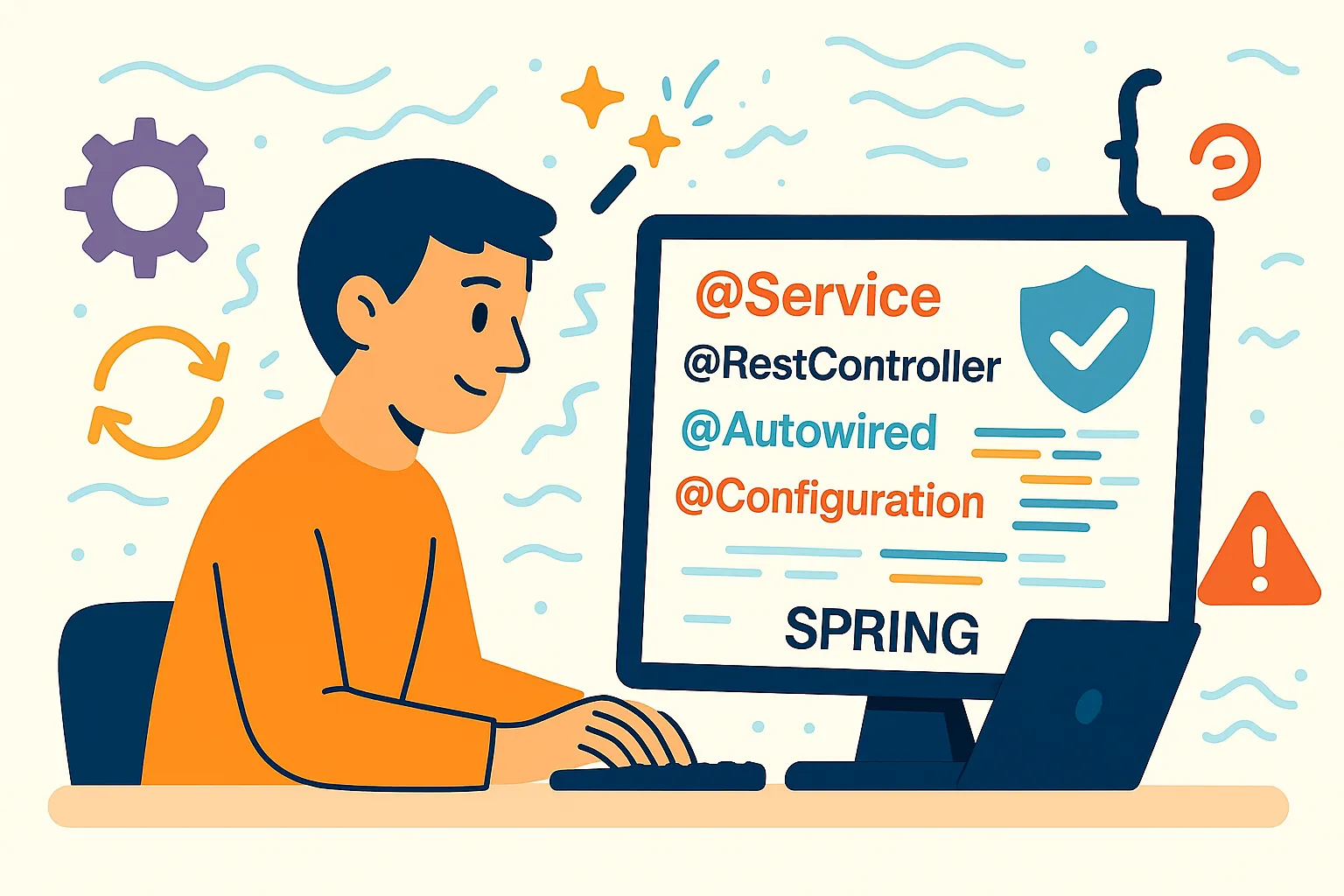

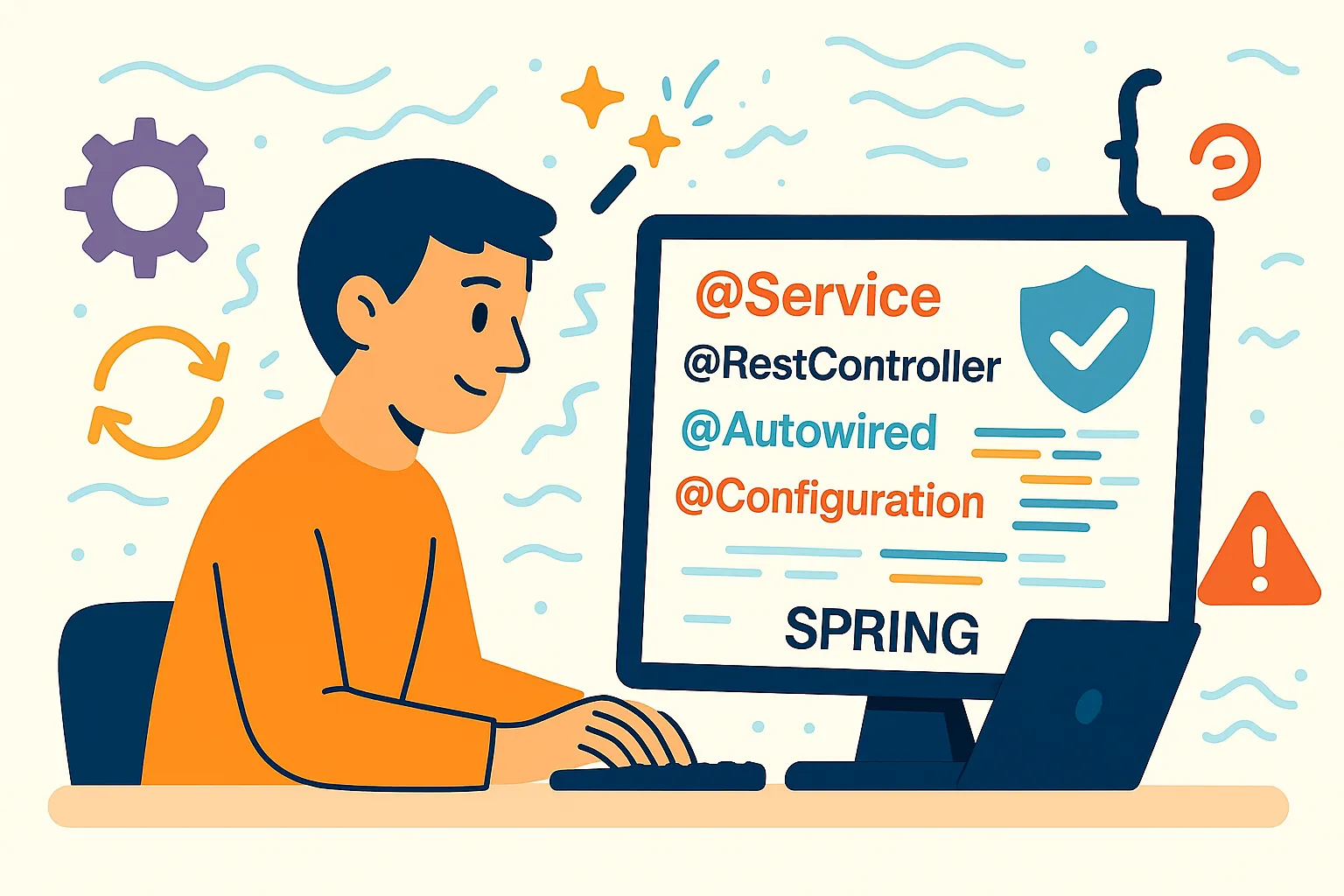

La potencia de las anotaciones de Spring Boot.

Leer

“Nadie quiere mis datos”: el mito que más facilita fraudes y robos de identidad.

Leer

Guardar fotos y documentos en chats como si fueran una nube (y por qué es mala idea).

Leer

Usar la misma contraseña para tod: el error más común (y cómo solucionarlo sin sufrir).

Leer

Iniciar sesión con Google, Apple o Facebook: qué pasa realmente.

Leer

AdBlock, DNS filtrados y navegación privada. Mitos y realidades.

Leer

Fingerprinting del navegador: cómo te identifican sin cookies (y cómo reducirlo).

Leer

Por qué algunos algoritmos dejan de ser seguros (MD5, SHA-1, DES…).

Leer

Cómo funcionan los certificados digitales y la cadena de confianza (X.509 para humanos)

Leer

Hash, cifrado y firmas digitales: qué son y por qué NO son lo mismo.

Leer

Qué son las cookies (sin historias técnicas) y cómo configurarlas sin frustrarte.

Leer

Qué pasa con tus fotos cuando las mandas por WhatsApp o redes sociales (y cómo proteger tu privacidad).

Leer

Tu número de teléfono: la clave maestra que protege (o rompe) tu identidad digital.

Leer

Cómo saber si un mensaje de tu banco es real o falso (con ejemplos actuales).

Leer

Cómo proteger tu tienda, bar o pequeño negocio de estafas digitales.

Leer

Cómo configurar un Wi-Fi doméstico seguro (y evitar vecinos pegados).

Leer

Códigos QR: cuándo son seguros y cuándo no (y casos reales de estafa).

Leer

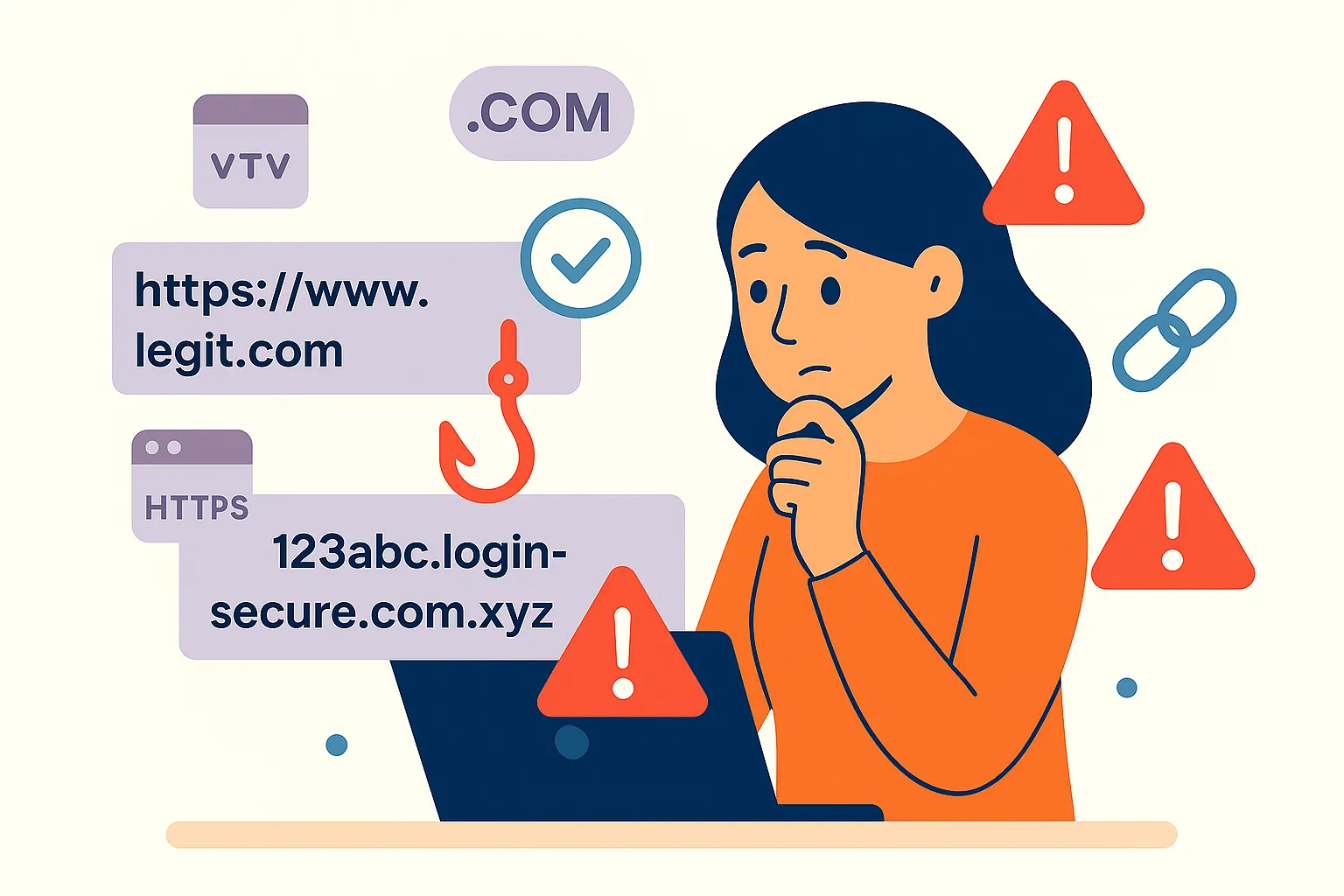

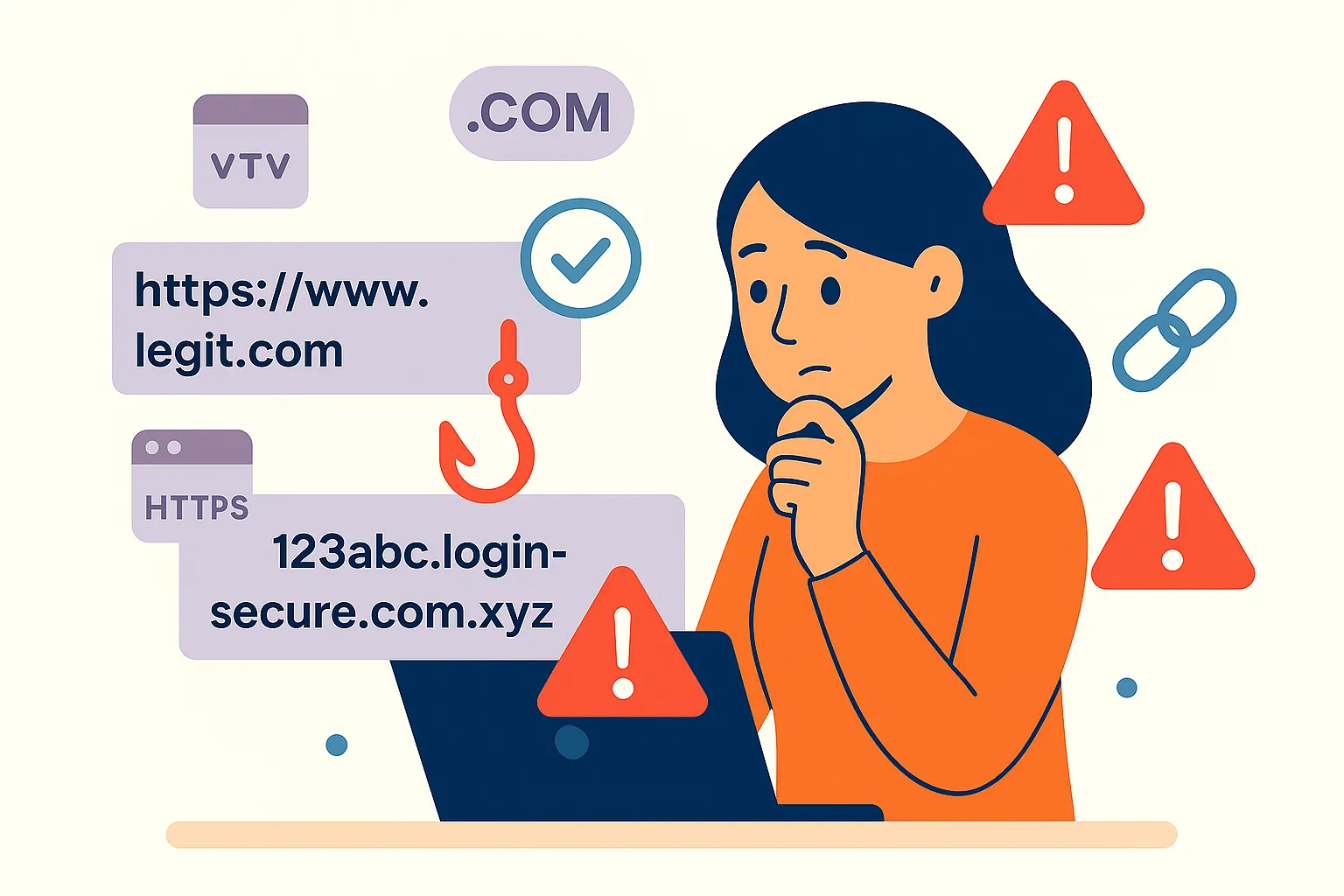

Qué es un enlace sospechoso y cómo distinguirlo en 5 segundos.

Leer

Qué es la nube (realmente) y cómo usarla sin riesgos.

Leer

Privacidad en tus cuentas Google, Apple y Meta: 10 ajustes esenciales

Leer

Wi-Fi pública segura: qué hacer y qué no para proteger tus datos

Leer

¿Se han filtrado tus datos? Guía paso a paso para comprobarlo y protegerte.

Leer

Seguridad en correo y anti-phishing: de SPF/DKIM/DMARC a detección y cultura.

Leer

Hardening de sistemas: de instalación por defecto a configuración segura.

Leer

Segmentación de red: del plano único al microsegmentado.

Leer

Revisión de permisos y auditorías de acceso: cerrar lo que ya no se usa.

Leer

Gestión de proveedores y terceros: tu cadena más débil también es tu responsabilidad.

Leer

Gestión de contraseñas y autenticación: la falsa sensación de seguridad.

Leer

Plan de recuperación ante desastres (DRP): cuando todo falla, lo que queda es el plan.

Leer

Gestión de medios: lo que guardas en un pendrive también te puede hundir.

Leer

Protección de la información en tránsito y en reposo: por qué el cifrado no es opcional.

Leer

Qué pasa con tus datos cuando usas redes sociales (y cómo reducir el riesgo).

Leer

Privacidad en tu móvil: configuración esencial en 10 minutos (Android y iPhone).

Leer

Rastreo digital: cookies, fingerprinting y píxeles — cómo te siguen y cómo frenarlo

Leer

Gestión de cambios: la frontera entre el orden y el caos.

Leer

Gestión de parches: cada actualización que no aplicas, es un riesgo que firmas.

Leer

Gestión de registros y logs: cuando los datos hablan (si los escuchas).

Leer

Cómo hacer copias de seguridad personales sin ser informático.

Leer

Qué es una VPN y cuándo tiene sentido usarla (y cuándo no).

Leer

WhatsApp, SMS y llamadas falsas: cómo reconocer las estafas modernas.

Leer

Gestión de accesos: el control que casi nadie audita.

Leer

Copias de seguridad: no existen hasta que las pruebas.

Leer

Gestión de vulnerabilidades: lo que no se parchea, se multiplica.

Leer

Cómo saber si una tienda online es de fiar.

Leer

Phishing: cómo detectar correos falsos antes de que sea tarde.

Leer

Cómo sacarte el certificado digital y no morir en el intento.

Leer

Javascript: Comienzos y evolución hasta la actualidad.

Leer

Gestión de Incidencias: Cómo no improvisar cuando el cáos toca a tu puerta.

Leer

Gestión de Activos: no puedes proteger lo que no sabes que tienes

Leer

El mito de la inocuidad de REDIS: lo que muchas arquitecturas pasan por alto.

Leer

IA y las "alucinaciones": Cuando la Inteligencia Artificial se vuelve demasiado creativa.

Leer

Comercio electrónico seguro: generalidades y breves tips.

Leer

Continuidad del Negocio: ese plan que nadie quiere usar, pero todos deberían tener.

Leer

ISO27001 e ISO27002: Breves tips para empezar a implementarlas.

Leer

SIEM, IDS e IPS: Los centinelas invisibles de la ciberseguridad.

Leer

Iniciar sesión con Google, Apple o Facebook: qué pasa realmente.

Leer

AdBlock, DNS filtrados y navegación privada. Mitos y realidades.

Leer

Fingerprinting del navegador: cómo te identifican sin cookies (y cómo reducirlo).

Leer

Seguridad en correo y anti-phishing: de SPF/DKIM/DMARC a detección y cultura.

Leer

Hardening de sistemas: de instalación por defecto a configuración segura.

Leer

Segmentación de red: del plano único al microsegmentado.

Leer

El mito de la inocuidad de REDIS: lo que muchas arquitecturas pasan por alto.

Leer

Comercio electrónico seguro: generalidades y breves tips.

Leer

SIEM, IDS e IPS: Los centinelas invisibles de la ciberseguridad.

Leer

Revisión de permisos y auditorías de acceso: cerrar lo que ya no se usa.

Leer

Gestión de proveedores y terceros: tu cadena más débil también es tu responsabilidad.

Leer

Gestión de contraseñas y autenticación: la falsa sensación de seguridad.

Leer

Plan de recuperación ante desastres (DRP): cuando todo falla, lo que queda es el plan.

Leer

Gestión de medios: lo que guardas en un pendrive también te puede hundir.

Leer

Protección de la información en tránsito y en reposo: por qué el cifrado no es opcional.

Leer

Gestión de cambios: la frontera entre el orden y el caos.

Leer

Gestión de parches: cada actualización que no aplicas, es un riesgo que firmas.

Leer

Gestión de registros y logs: cuando los datos hablan (si los escuchas).

Leer

Gestión de accesos: el control que casi nadie audita.

Leer

Copias de seguridad: no existen hasta que las pruebas.

Leer

Gestión de vulnerabilidades: lo que no se parchea, se multiplica.

Leer

Gestión de Incidencias: Cómo no improvisar cuando el cáos toca a tu puerta.

Leer

Gestión de Activos: no puedes proteger lo que no sabes que tienes

Leer

Continuidad del Negocio: ese plan que nadie quiere usar, pero todos deberían tener.

Leer

ISO27001 e ISO27002: Breves tips para empezar a implementarlas.

Leer

AI Act explicado sin abogados.

Leer

IA en empresas: riesgos reales que nadie está contando.

Leer

IA generativa: qué es, qué no es y por qué alucina.

Leer

Blockchain mal usado: cuando se mete por marketing, no por necesidad.

Leer

Qué es Bitcoin y cómo funciona.

Leer

Qué es blockchain y para qué sirve realmente.

Leer

“Nadie quiere mis datos”: el mito que más facilita fraudes y robos de identidad.

Leer

Guardar fotos y documentos en chats como si fueran una nube (y por qué es mala idea).

Leer

Usar la misma contraseña para tod: el error más común (y cómo solucionarlo sin sufrir).

Leer

Iniciar sesión con Google, Apple o Facebook: qué pasa realmente.

Leer

AdBlock, DNS filtrados y navegación privada. Mitos y realidades.

Leer

Fingerprinting del navegador: cómo te identifican sin cookies (y cómo reducirlo).

Leer

Qué son las cookies (sin historias técnicas) y cómo configurarlas sin frustrarte.

Leer

Qué pasa con tus fotos cuando las mandas por WhatsApp o redes sociales (y cómo proteger tu privacidad).

Leer

Tu número de teléfono: la clave maestra que protege (o rompe) tu identidad digital.

Leer

Cómo saber si un mensaje de tu banco es real o falso (con ejemplos actuales).

Leer

Cómo proteger tu tienda, bar o pequeño negocio de estafas digitales.

Leer

Cómo configurar un Wi-Fi doméstico seguro (y evitar vecinos pegados).

Leer

Códigos QR: cuándo son seguros y cuándo no (y casos reales de estafa).

Leer

Qué es un enlace sospechoso y cómo distinguirlo en 5 segundos.

Leer

Qué es la nube (realmente) y cómo usarla sin riesgos.

Leer

Qué pasa con tus datos cuando usas redes sociales (y cómo reducir el riesgo).

Leer

Privacidad en tu móvil: configuración esencial en 10 minutos (Android y iPhone).

Leer

Rastreo digital: cookies, fingerprinting y píxeles — cómo te siguen y cómo frenarlo

Leer

Qué es una VPN y cuándo tiene sentido usarla (y cuándo no).

Leer

WhatsApp, SMS y llamadas falsas: cómo reconocer las estafas modernas.

Leer

Cómo saber si una tienda online es de fiar.

Leer

Phishing: cómo detectar correos falsos antes de que sea tarde.

Leer

Javascript: Comienzos y evolución hasta la actualidad.

Leer

IA y las "alucinaciones": Cuando la Inteligencia Artificial se vuelve demasiado creativa.

Leer

Qué es un pipeline de CI/CD y por qué es la columna vertebral de cualquier proyecto serio.

Leer

Qué es Docker realmente (y qué NO es).

Leer

Las piezas esenciales de una arquitectura moderna.

Leer

Buenas prácticas básicas para crear APIs en Java (sin convertirte en arquitecto senior).

Leer

REST vs RESTful: diferencias reales que casi nadie explica bien.

Leer

La potencia de las anotaciones de Spring Boot.

Leer

Cómo saber si un mensaje de tu banco es real o falso (con ejemplos actuales).

Leer

Cómo proteger tu tienda, bar o pequeño negocio de estafas digitales.

Leer

Cómo configurar un Wi-Fi doméstico seguro (y evitar vecinos pegados).

Leer

Privacidad en tus cuentas Google, Apple y Meta: 10 ajustes esenciales

Leer

Wi-Fi pública segura: qué hacer y qué no para proteger tus datos

Leer

¿Se han filtrado tus datos? Guía paso a paso para comprobarlo y protegerte.

Leer

Cómo hacer copias de seguridad personales sin ser informático.

Leer